tryhackme Bypass Disable Functions

本房间链接 https://tryhackme.com/jr/bypassdisablefunctions

端口扫描

首先打开靶机后给了我们一个IP地址,我们可以使用nmap工具进行扫描,使用以下参数查找[IP:10.10.71.174]机器上可用的开放端口

-p-: 扫描整个端口范围(65536)。

-n: 不执行 DNS 解析。

-T5: 最激进、噪音最大但速度最快的快速扫描设置。

-v: 增加详细信息的级别。

–open: 仅显示处于开放状态的端口。

-oG: 以 Grepeable 格式保存输出。

由于版本和服务扫描没有显示太多信息,我们开始使用浏览器在 Web 级别进行更多枚举,因为它在端口 80 上有一个 http 服务,进入后我可以看到以下内容:

通过列出页面我们可以看到有一个可以上传文件的路径。

横向移动

当使用 wappalyzer 工具列出该网站时,您可以看到该网站使用 PHP 作为其编程语言

通过这个,我们在 mete 中可以看到 phpinfo.php 文件可用,该文件为我们提供了有关服务器配置和解释 php 的设置的信息。

查看 phpinfo 提供的信息,我们可以看到一个名为 disable_funtions 的部分,其中设置了许多关键变量,例如:

- exec

- passthru

- shell_exec

- system

- proc_open

- popen

- curl_exec

- curl_multi_exec

我们可以看到,当我们上传包含恶意代码的 php 文件来获取利益时,我们受到的限制非常多,但是通过调查并借助这台机器提供给我们的信息,我们可以使用 Chankro 工具。

此工具允许我们通过更改执行 sendmail 二进制文件的环境变量,使用 mail() 和 putenv() 函数执行命令。** 本文**提供了其功能的底层解释。

为了测试该工具是否有效,我们将运行 whoami 并将其放在网站的绝对路径中,该网站托管在 /var/www/html/fa5fba5f5a39d27d8bb7fe5f518e00db/ 中,这是众所周知的,因为在 phpinfo 中您可以看到网站托管的路径。

为此,我将创建一个名为 command.sh 的文件,其内容如下:

1 | |

创建完成后,我将使用具有以下参数的 Chankro 工具:

- –arch 64 (架构 32 或 64)

- –input command.sh (要执行的二进制文件)

- –output winsad.php (要创建的 PHP 的名称)

- –path /var/www/html/fa5fba5f5a39d27d8bb7fe5f518e00db (托管创建的二进制文件的路径)

一旦工具创建完成,它就会创建 php 文件,然后我会去网站并上传它。

当我上传它时,我可以看到它显示了一个错误,这是因为该页面有一个验证,只允许上传图像,为了绕过这个验证,我可以在 php 文件中添加一个 GIF 的神奇数字 ,其值为 GIF89a;

通过添加此标题,我们表明文件的第一个位被标识为 GIF ,如果我创建一个文件 ,我可以看到它有效地假定该文件是 GIF ,即使它具有 php 扩展名。

如果我们再次上传文件,我们可以看到它现在允许我们上传文件:

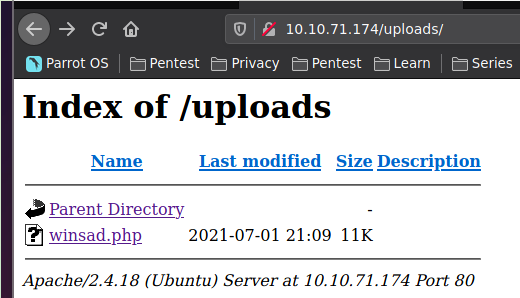

如果我们搜索网络,我们可以看到有一个 uploads 子目录,其中存储了我们上传的文件:

如果我们输入我们的文件,我们可以看到 php 中的代码对其进行了解释,并且根据解释时的说明,它应该在根目录中创建我们指定的文件,该文件名为 “winsad.txt” ,如果我们访问该路径,我们可以看到该文件确实存在:

获取访问权限

现在我们可以看到命令可以在系统级别执行,我将修改 command.sh 文件并添加代码,当执行该代码时,将通过端口 443 建立到我的机器的反向 shell:

1 | |

考虑到这一点并修改了 command.sh 文件后,我使用 Chankro 重新创建了 winsad.php 文件,创建后,我再次添加 “GIF89a;” 标头并上传文件。

由于我重新上传了 php 并转到托管 winsad.php 的路径,我可以看到它解释了代码并给了我 shell :

进入机器后,我们可以进入 s4vi 用户目录并查看标志。